Арсенал АНБ: различия между версиями

Fritz (обсуждение | вклад) |

|||

| (не показаны 34 промежуточные версии 12 участников) | |||

| Строка 1: | Строка 1: | ||

{{Эпиграф|Три золотых правила для обеспечения компьютерной безопасности: не владейте компьютером, не включайте его и не используйте его.|Роберт Моррис}} | |||

Агентство существует с 50-х годов прошлого века. В те годы оно занималось взломом дипломатических кодов, прослушкой дипломатов и прочей шпионской деятельностью. С распространением сети интернет АНБ начало заниматься взломом компьютеров в интернете. Теперь, благодаря разоблачениям Эдварда Сноудена, мы знаем, что АНБ осуществляет тотальную слежку за интернетом по всей планете, не исключая даже территории США. | '''АНБ (NSA) — Агентство Национальной Безопасности''' [[США]], американская разведывательная организация, которая следит за пользователями интернета по всему миру. | ||

Агентство существует с 50-х годов прошлого века. В те годы оно занималось взломом дипломатических кодов, прослушкой дипломатов и прочей шпионской деятельностью. С распространением сети интернет АНБ начало заниматься взломом компьютеров в интернете. Теперь, благодаря разоблачениям [[Эдвард Сноуден|Эдварда Сноудена]], мы знаем, что АНБ осуществляет тотальную слежку за интернетом по всей планете, не исключая даже территории США. | |||

АНБ шпионит не только за политиками, дипломатами и крупными чиновниками. Доступ к государственным тайнам и к секретам крупных компаний АНБ предпочитает получать через взломанные компьютеры рядовых сотрудников или их родственников. | |||

На этой странице собрано описание некоторых средств, при помощи которых АНБ может воровать нужную ему информацию. | На этой странице собрано описание некоторых средств, при помощи которых АНБ может воровать нужную ему информацию. | ||

== Заражение пользователей | == Заражение компьютеров пользователей Интернета == | ||

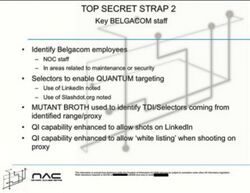

[[Файл:Gchq-belgacom.jpg|thumb|250px|Схема атаки на компанию Belgacom.]] | [[Файл:Gchq-belgacom.jpg|thumb|250px|Схема атаки на компанию Belgacom.]] | ||

Получение доступа к компьютерам интернет-пользователей осуществляется в несколько этапов. [http://sporaw.livejournal.com/238511.html][http://cryptome.org/2013/12/nsa-quantum-tasking.pdf][http://cryptome.org/2013/12/nsa-quantumtheory.pdf][http://cryptome.org/2013/12/nsa-tao-ant.pdf][http://cryptome.org/2013/12/nsa-tao-ant-pdf.pdf] | Получение доступа к компьютерам интернет-пользователей осуществляется в несколько этапов. [http://sporaw.livejournal.com/238511.html][http://cryptome.org/2013/12/nsa-quantum-tasking.pdf][http://cryptome.org/2013/12/nsa-quantumtheory.pdf][http://cryptome.org/2013/12/nsa-tao-ant.pdf][http://cryptome.org/2013/12/nsa-tao-ant-pdf.pdf] | ||

1. Сначала находятся все следы интересующего | 1. Сначала находятся все следы интересующего пользователя — на Google, YouTube, LinkedIn, Yandex, Mailru, Rambler, Facebook, Twitter и ещё паре десятков популярных сайтов, которые он может посещать. | ||

2. Затем, когда маршрут пользователя ясен, в траффик к пользователю подсовывается эксплойт. | 2. Затем, когда маршрут пользователя ясен, в траффик к пользователю подсовывается эксплойт. | ||

3. Эксплойт взламывает браузер и заражает компьютер пользователя специальной вредоносной программой, которая уже поддерживает двустороннюю связь. | 3. Эксплойт взламывает браузер и заражает компьютер пользователя специальной вредоносной программой, которая уже поддерживает двустороннюю связь со взломщиком. | ||

4. После того как сотрудники АНБ убедятся, что заражение прошло успешно, они загружают жертве более мощную программу, настроенную специально под его компьютер. | 4. После того как сотрудники АНБ убедятся, что заражение прошло успешно, они загружают жертве более мощную программу, настроенную специально под его компьютер. | ||

С этого момента АНБ получает доступ ко всем данным пользователя, ко всем его документам, письмам, базам данных и так далее. | С этого момента АНБ получает доступ ко всем данным пользователя, ко всем его документам, письмам, базам данных и так далее. | ||

5. Далее через заражённый компьютер АНБ получает доступ к внутренним корпоративным сетям компании, в которой работает заражённая первой жертва. | 5. Далее через заражённый компьютер АНБ получает доступ к внутренним корпоративным сетям компании, в которой работает заражённая первой жертва. | ||

| Строка 27: | Строка 31: | ||

== Заражение компьютеров == | == Заражение компьютеров == | ||

Некоторые компьютеры не подключены к интернету или, например, являются серверами, с которых никто не читает почту и не смотрит весёлые ролики на YouTube. Для съёма информации с таких компьютеров АНБ предусмотрело особый набор устройств. | Некоторые компьютеры не подключены к интернету или, например, являются серверами, с которых никто не читает почту и не смотрит весёлые ролики на YouTube. Для съёма информации с таких компьютеров АНБ предусмотрело особый набор устройств. | ||

=== Сниффер видеосигнала === | === Сниффер видеосигнала === | ||

Небольшое устройство вставляется между видеокабелем и системным блоком, после чего начинает передавать по радио находящееся на мониторе изображение. Стоимость — $30. [http://cryptome.org/2013/12/nsa-ant-bildschirm.pdf] | |||

Небольшое устройство вставляется между видеокабелем и системным блоком, после чего начинает передавать по радио находящееся на мониторе изображение. | |||

=== Непрямой съём информации === | === Непрямой съём информации === | ||

В арсенале АНБ есть набор высокотехнологичных физических устройств удалённого слежения. Они могут, например, считывать на расстоянии информацию с компьютерных мониторов. [http://cryptome.org/2013/12/nsa-ant-raumuber.pdf] | |||

=== Комплект для заражения компьютеров === | === Комплект для заражения компьютеров === | ||

Краткий (и неполный) перечень инструментов для заражения компьютеров: [http://cryptome.org/2013/12/nsa-ant-rechner.pdf] | Краткий (и неполный) перечень инструментов для заражения компьютеров: [http://cryptome.org/2013/12/nsa-ant-rechner.pdf] | ||

* инфицирование через PCI-шину, ставится с платы, программная часть восстанавливается после перезагрузки; | * инфицирование через PCI-шину, ставится с платы, программная часть восстанавливается после перезагрузки; | ||

* инфицирование через | * инфицирование через жёсткие диски. АНБ умеет взламывать как минимум WD, Seagate, Maxtor, Samsung<ref>Информация относится к 2007 году. Известно, что существуют возможности удаленного заражения</ref>; [http://www.legitreviews.com/nsa-replacing-hard-drive-firmware-wd-denies-working-us-government_131762] | ||

* сбор forensic-данных о системе (запуск удаленно через разные программы или через USB) | * сбор forensic-данных о системе (запуск удаленно через разные программы или через USB); | ||

* RF- | * RF-жучки — видимо, для организации чего-то типа скрытой WiFi сети там, где нет доступа к данным через интернет; | ||

* софтверный бэкдор для осуществления левых Wi-Fi коммуникаций; | * софтверный бэкдор для осуществления левых Wi-Fi коммуникаций; | ||

=== Аппаратный доступ к серверам === | === Аппаратный доступ к серверам === | ||

В распоряжении АНБ имеются аппаратные изделия для обеспечения доступа на сервера. Специальное устройство, вставленное в системную плату сервера, даёт полный доступ под нужными серверными ОС. [http://cryptome.org/2013/12/nsa-ant-server.pdf] | В распоряжении АНБ имеются аппаратные изделия для обеспечения доступа на сервера. Специальное устройство, вставленное в системную плату сервера, даёт полный доступ под нужными серверными ОС. [http://cryptome.org/2013/12/nsa-ant-server.pdf] | ||

=== Аппаратный кейлоггер === | === Аппаратный кейлоггер === | ||

Аппаратный кейлоггер хитрым образом передаёт набранные на клавиатуре данные дальше. [http://cryptome.org/2013/12/nsa-ant-tastatu.pdf] | Аппаратный кейлоггер хитрым образом передаёт набранные на клавиатуре данные дальше. [http://cryptome.org/2013/12/nsa-ant-tastatu.pdf] | ||

=== Инфицированные USB-устройства === | === Инфицированные USB-устройства === | ||

Комплект различных USB-шнурков и прочих безобидно выглядящих устройств, при помощи которых можно получить доступ к сети и заразить её нужным ПО. [http://cryptome.org/2013/12/nsa-ant-usb.pdf] | Комплект различных USB-шнурков и прочих безобидно выглядящих устройств, при помощи которых можно получить доступ к сети и заразить её нужным ПО. [http://cryptome.org/2013/12/nsa-ant-usb.pdf] | ||

== Заражение сетей == | == Заражение сетей == | ||

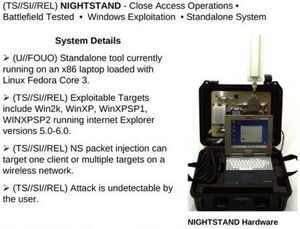

[[Файл:Nightstand.jpg|thumb|Wi-Fi ловушка Nightstand, заражает компьютеры на расстоянии до 8 миль.]] | |||

=== Оборудование для GSM === | === Оборудование для GSM === | ||

Заражённые базовые станции и прочий ассортимент оборудования, необходимый для организации полной слежки за GSM-сетями — включая перехват всех разговоров. [http://cryptome.org/2013/12/nsa-ant-mobilfunk.pdf] | |||

=== Оборудование для Wi-Fi === | |||

=== Оборудование для | |||

Устройства для заражения через Wi-Fi сети. К сожалению, не раскрыто, какие именно конфигурации сетей могут быть проломлены. [http://cryptome.org/2013/12/nsa-ant-w-lan.pdf] | Устройства для заражения через Wi-Fi сети. К сожалению, не раскрыто, какие именно конфигурации сетей могут быть проломлены. [http://cryptome.org/2013/12/nsa-ant-w-lan.pdf] | ||

=== Бэкдор для роутеров === | === Бэкдор для роутеров === | ||

Бэкдор для всех CISCO 500x PIX и ASA, а также для ряда других популярных маршрутизаторов. Устанавливается удалённо или через обновление ROM, позволяет считывать проходящую через маршрутизаторы информацию. [http://cryptome.org/2013/12/nsa-ant-firewalls.pdf] | Бэкдор для всех CISCO 500x PIX и ASA, а также для ряда других популярных маршрутизаторов. Устанавливается удалённо или через обновление ROM, позволяет считывать проходящую через маршрутизаторы информацию. [http://cryptome.org/2013/12/nsa-ant-firewalls.pdf] | ||

| Строка 77: | Строка 72: | ||

== Заражение мобильных телефонов == | == Заражение мобильных телефонов == | ||

По данным [[Эдвард Сноуден|Эдварда Сноудена]], [[ЦРУ]] пыталось взломать шифрование в iPhone, а также установить специальное программное обеспечение в приложения для слежения за владельцами устройств Apple. Также ЦРУ занималось внедрением кейлоггеров (keylogger — программа, записывающая нажатые пользователем клавиши с целью кражи данных) в MacBook и iMac.[http://lenta.ru/news/2015/03/10/applevscia/] | |||

=== Бэкдор для Apple | === Бэкдор для Apple iPhone === | ||

Бэкдор позволяет получать информацию с заражённого айфона. Первая версия продукта требовала физического контакта с телефоном<ref>Осторожнее относитесь к дарёным айфонам.</ref>, дальнейшие версии должны были уметь устанавливаться удалённо. Так как слитая информация о продукте относится к 2007 году, существует высокая вероятность, что АНБ уже научилось ставить бэкдоры на айфоны удалённо. [http://cryptome.org/2013/12/nsa-ant-handys.pdf] | Бэкдор позволяет получать информацию с заражённого айфона. Первая версия продукта требовала физического контакта с телефоном<ref>Осторожнее относитесь к дарёным айфонам.</ref>, дальнейшие версии должны были уметь устанавливаться удалённо. Так как слитая информация о продукте относится к 2007 году, существует высокая вероятность, что АНБ уже научилось ставить бэкдоры на айфоны удалённо. [http://cryptome.org/2013/12/nsa-ant-handys.pdf] | ||

=== Бэкдоры для SIM-карт === | === Бэкдоры для SIM-карт === | ||

Для SIM-карт (через STK) — два программных бэкдора для GSM-модуля. | |||

Для SIM-карт (через STK) | |||

Один из них сгружает всё доступное (телефонную книгу, список звонков, сохранённые SMS). Требуется установка через USB или по воздуху, требуется взаимодействие с MSP или знание ключей. | Один из них сгружает всё доступное (телефонную книгу, список звонков, сохранённые SMS). Требуется установка через USB или по воздуху, требуется взаимодействие с MSP или знание ключей. | ||

| Строка 91: | Строка 85: | ||

=== Бэкдор для Thuraya 2520 === | === Бэкдор для Thuraya 2520 === | ||

Thuraya 2520 особенно интересен для слежки, так как это спутниковый и GSM-телефон. Через бэкдор в Windows CE он передаёт GPS и GSM геолокацию, логи звонков, адресную книгу и другую информацию, которую можно получить с телефона. | |||

Общается через скрытые SMS, в том числе в режиме спутникового телефона. Для установки требуется прямой контакт с телефоном. Информация датирована 2007 годом, возможно, АНБ уже научилось ставить такие вещи удалённо. [http://cryptome.org/2013/12/nsa-ant-handys.pdf] | |||

Общается через скрытые SMS, в | |||

=== Бэкдор для Windows Mobile Embedded === | === Бэкдор для Windows Mobile Embedded === | ||

Программный бэкдор. Позволяет получать всю информацию с телефона, связь поддерживается через зашифрованные и скрытые SMS или GPRS. | |||

Программный бэкдор. Позволяет получать всю информацию с телефона, связь поддерживается через зашифрованные и скрытые SMS или GPRS. | |||

На 2007 год для установки этого бэкдора требовался прямой контакт с телефоном, способы удаленной установки разрабатывались. [http://cryptome.org/2013/12/nsa-ant-handys.pdf] | На 2007 год для установки этого бэкдора требовался прямой контакт с телефоном, способы удаленной установки разрабатывались. [http://cryptome.org/2013/12/nsa-ant-handys.pdf] | ||

=== Модифицированные телефоны === | === Модифицированные телефоны === | ||

Специальным образом модифицированные телефоны Eastcom 760c+, Samsung E600, Samsung X450, Samsung C140 (в том числе с опцией арабского языка). Изготовление около двух недель, стоимость — около $2’000. | |||

Жертве продаётся уже модифицированный телефон под видом обычного или же телефон жертвы незаметно подменяется на заряженный. | |||

Телефон позволяет получать всю проходящую через него информацию (входящие/исходящие звонки, геолокация по БС, TMSI/IMSI, вводимые PIN-коды, данные с микрофона и т. п.). Для своих агентов предусмотрен «Panic Button» — комбинация, которая тут же отсылает информацию о местоположении. [http://cryptome.org/2013/12/nsa-ant-handys.pdf] | |||

== Имитация вышек связи с помощью самолётов == | |||

Власти США шпионят за собственными гражданами со специальных самолётов, на которых устанавливается аппаратура, имитирующая вышки связи. Это позволяет снимать данные с мобильных телефонов. Данным видом слежки занимается служба судебных приставов США с 2007 года. Используются лёгкие самолёты типа Cessna, которые осуществляют вылеты по меньшей мере из пяти аэропортов в разных частях страны, что позволяет осуществлять слежку почти на всей территории США. | |||

Мобильные телефоны запрограммированы на автоматическое подключение к вышке с наиболее сильным сигналом. Находящееся на самолёте устройство спецслужб выдает себя за такую вышку, вынуждая все мобильники в зоне действия регистрироваться и передавать идентификационные данные, а также информацию о местонахождении с точностью до 3-х метров. Имеющиеся на мобильных телефонах системы шифрования не защищают от этого.[http://www.rg.ru/2014/11/14/slejka-site.html] | |||

== Применение арсенала АНБ == | |||

По данным [[Эдвард Сноуден|Эдварда Сноудена]], раскрывшего всему миру материалы об американской слежке, АНБ подслушивало каждый разговор и подсматривало каждую переписку президента Сирии Башара Асада, канцлера Германии Ангелы Меркель, президента Сомали, премьера Малайзии. Также в списке прослушиваемых находится президент Белоруссии Александр Лукашенко, около 5 лет велась прослушка экс-премьера Украины Юлии Тимошенко. Президент России Владимир Путин, однако, прослушке не подвергся, так как пользовался шифрованными каналами спецсвязи. [http://vesti.lv/news/snouden-timoshenko-polnostyyu-kontrolirovaty-sluzhbami-ssha] | |||

Благодаря WikiLeaks стало известно, что и французские президенты — Жак Ширак, Николя Саркози и Франсуа Олланд — не избежали слежки АНБ. По информации портала bfmtv.com центр прослушки вероятно располагался в американском посольстве, недалеко от Елисейского дворца. [http://www.rg.ru/2015/06/24/posol-site.html][http://www.rg.ru/2015/06/24/proslushka-site.html] | |||

В 2015 году WikiLeaks и газета Libération рассказали о коммерческом шпионаже АНБ в отношении властей Франции и французского бизнеса — американцы собирали информацию об отношениях между Парижем и международными финансовыми институтами, о политике в связи с рассматриваемыми на G8 и G20 вопросах, а также о крупных международных контрактах.[http://lenta.ru/news/2015/06/29/nsa_france/] | |||

С 2006 года, как минимум, по данным опубликованным WikiLeaks, велась слежка за правительством и компаниями Японии. [http://ria.ru/world/20150731/1155358769.html] | |||

А [[Саудовская Аравия|Саудовской Аравии]] агентство помогало шпионить за инакомыслящими, [[Двойные стандарты|закрывая глаза]] на совершающиеся там нарушения [[Права человека|прав человека]]. [http://www.rg.ru/2014/07/26/shpion-site-anons.html] | |||

В конце 2015 года выяснилось, что спецслужбы США не прекратили следить за премьер-министром Израиля Биньямином Нетаньяху и президентом Турции Раджепом Эрдоганом даже после того, как президент США Барак Обама пообещал отказаться от такого способа сбора информации.[http://regnum.ru/news/polit/2046798.html] | |||

== Роль Google и Facebook == | |||

В 2014 году [[Джулиан Ассанж]] заявил о том, что основной задачей Google является сбор разведданных, который приносит компании 80 % прибыли — работа Google очень походит на ту, которую совершают американская и британская разведки. Ранее в 2012 году Ассанж заявлял, что Facebook — это информационный ресурс, о котором любая разведка в мире могла только мечтать. [http://www.ng.ru/news/479529.html] | |||

В 2016-м года из-за утечки писем Хиллари Клинтон стало известно, что Google использовался АНБ для того, чтобы выявлять людей, находящихся в оппозиции в Сирии, и координировать работу по их поддержке. [http://www.washingtonexaminer.com/clinton-email-google-sought-overthrow-of-syrias-assad/article/2586300] | |||

== См. также == | == См. также == | ||

{{Статья-донор}} | |||

* [[Ведущие антироссийскую деятельность организации]] | * [[Ведущие антироссийскую деятельность организации]] | ||

* [[Операции западных спецслужб против России]] | |||

* [[Отношения России и США]] | * [[Отношения России и США]] | ||

| Строка 118: | Строка 134: | ||

* [http://sporaw.livejournal.com/238203.html Андрей Споров Новогодний подарок от NSA. Часть 1, Арсенал NSA.] | * [http://sporaw.livejournal.com/238203.html Андрей Споров Новогодний подарок от NSA. Часть 1, Арсенал NSA.] | ||

* [http://sporaw.livejournal.com/238511.html Андрей Споров. Новогодний подарок от NSA. Часть 2, охота на людей по всему миру.] | * [http://sporaw.livejournal.com/238511.html Андрей Споров. Новогодний подарок от NSA. Часть 2, охота на людей по всему миру.] | ||

* [http://habrahabr.ru/post/208250/ ХабраХабр. Wi-Fi ловушка от АНБ заражает компьютеры на расстоянии до 8 миль.] | |||

* [http://habrahabr.ru/post/209746/ ХабраХабр. Шпионские гаджеты от АНБ.] | |||

* [http://www.gazeta.ru/politics/news/2014/01/27/n_5905909.shtml Спецслужбы США взламывают смартфоны через Angry Birds и Google Maps.] | |||

* [http://www.pravda.ru/news/world/europe/european/04-07-2014/1214832-germanija-0/ В Германии арестован сотрудник германской разведки, которого подозревают в шпионаже в пользу АНБ.] | |||

== Примечания == | == Примечания == | ||

{{Примечания}} | {{Примечания}} | ||

[[ Категория : США ]] | <br> | ||

[[ Категория : Другой лагерь ]] | {{США}} | ||

[[ Категория : Информационное поле ]] | |||

[[Категория:США]] | |||

[[Категория:Другой лагерь]] | |||

[[Категория:Информационное поле]] | |||

Текущая версия от 21:44, 22 февраля 2020

| |||||||

АНБ (NSA) — Агентство Национальной Безопасности США, американская разведывательная организация, которая следит за пользователями интернета по всему миру.

Агентство существует с 50-х годов прошлого века. В те годы оно занималось взломом дипломатических кодов, прослушкой дипломатов и прочей шпионской деятельностью. С распространением сети интернет АНБ начало заниматься взломом компьютеров в интернете. Теперь, благодаря разоблачениям Эдварда Сноудена, мы знаем, что АНБ осуществляет тотальную слежку за интернетом по всей планете, не исключая даже территории США.

АНБ шпионит не только за политиками, дипломатами и крупными чиновниками. Доступ к государственным тайнам и к секретам крупных компаний АНБ предпочитает получать через взломанные компьютеры рядовых сотрудников или их родственников.

На этой странице собрано описание некоторых средств, при помощи которых АНБ может воровать нужную ему информацию.

Заражение компьютеров пользователей Интернета

Получение доступа к компьютерам интернет-пользователей осуществляется в несколько этапов. [1][2][3][4][5]

1. Сначала находятся все следы интересующего пользователя — на Google, YouTube, LinkedIn, Yandex, Mailru, Rambler, Facebook, Twitter и ещё паре десятков популярных сайтов, которые он может посещать.

2. Затем, когда маршрут пользователя ясен, в траффик к пользователю подсовывается эксплойт.

3. Эксплойт взламывает браузер и заражает компьютер пользователя специальной вредоносной программой, которая уже поддерживает двустороннюю связь со взломщиком.

4. После того как сотрудники АНБ убедятся, что заражение прошло успешно, они загружают жертве более мощную программу, настроенную специально под его компьютер.

С этого момента АНБ получает доступ ко всем данным пользователя, ко всем его документам, письмам, базам данных и так далее.

5. Далее через заражённый компьютер АНБ получает доступ к внутренним корпоративным сетям компании, в которой работает заражённая первой жертва.

Таким образом, сотрудникам АНБ достаточно узнать адрес электронной почты одного из сотрудников организации, чтобы получить доступ ко всем компьютерам её сети.

Что важно, заражение не является сколько-нибудь сложной или творческой задачей: созданная специалистами АНБ система позволяет получать доступ к чужим компьютерам по всему миру в полуавтоматическом режиме.

Заражение компьютеров

Некоторые компьютеры не подключены к интернету или, например, являются серверами, с которых никто не читает почту и не смотрит весёлые ролики на YouTube. Для съёма информации с таких компьютеров АНБ предусмотрело особый набор устройств.

Сниффер видеосигнала

Небольшое устройство вставляется между видеокабелем и системным блоком, после чего начинает передавать по радио находящееся на мониторе изображение. Стоимость — $30. [6]

Непрямой съём информации

В арсенале АНБ есть набор высокотехнологичных физических устройств удалённого слежения. Они могут, например, считывать на расстоянии информацию с компьютерных мониторов. [7]

Комплект для заражения компьютеров

Краткий (и неполный) перечень инструментов для заражения компьютеров: [8]

- инфицирование через PCI-шину, ставится с платы, программная часть восстанавливается после перезагрузки;

- инфицирование через жёсткие диски. АНБ умеет взламывать как минимум WD, Seagate, Maxtor, Samsung[1]; [9]

- сбор forensic-данных о системе (запуск удаленно через разные программы или через USB);

- RF-жучки — видимо, для организации чего-то типа скрытой WiFi сети там, где нет доступа к данным через интернет;

- софтверный бэкдор для осуществления левых Wi-Fi коммуникаций;

Аппаратный доступ к серверам

В распоряжении АНБ имеются аппаратные изделия для обеспечения доступа на сервера. Специальное устройство, вставленное в системную плату сервера, даёт полный доступ под нужными серверными ОС. [10]

Аппаратный кейлоггер

Аппаратный кейлоггер хитрым образом передаёт набранные на клавиатуре данные дальше. [11]

Инфицированные USB-устройства

Комплект различных USB-шнурков и прочих безобидно выглядящих устройств, при помощи которых можно получить доступ к сети и заразить её нужным ПО. [12]

Заражение сетей

Оборудование для GSM

Заражённые базовые станции и прочий ассортимент оборудования, необходимый для организации полной слежки за GSM-сетями — включая перехват всех разговоров. [13]

Оборудование для Wi-Fi

Устройства для заражения через Wi-Fi сети. К сожалению, не раскрыто, какие именно конфигурации сетей могут быть проломлены. [14]

Бэкдор для роутеров

Бэкдор для всех CISCO 500x PIX и ASA, а также для ряда других популярных маршрутизаторов. Устанавливается удалённо или через обновление ROM, позволяет считывать проходящую через маршрутизаторы информацию. [15]

Куча бэкдоров для разных роутеров. [16]

Заражение мобильных телефонов

По данным Эдварда Сноудена, ЦРУ пыталось взломать шифрование в iPhone, а также установить специальное программное обеспечение в приложения для слежения за владельцами устройств Apple. Также ЦРУ занималось внедрением кейлоггеров (keylogger — программа, записывающая нажатые пользователем клавиши с целью кражи данных) в MacBook и iMac.[17]

Бэкдор для Apple iPhone

Бэкдор позволяет получать информацию с заражённого айфона. Первая версия продукта требовала физического контакта с телефоном[2], дальнейшие версии должны были уметь устанавливаться удалённо. Так как слитая информация о продукте относится к 2007 году, существует высокая вероятность, что АНБ уже научилось ставить бэкдоры на айфоны удалённо. [18]

Бэкдоры для SIM-карт

Для SIM-карт (через STK) — два программных бэкдора для GSM-модуля.

Один из них сгружает всё доступное (телефонную книгу, список звонков, сохранённые SMS). Требуется установка через USB или по воздуху, требуется взаимодействие с MSP или знание ключей.

Второй отправляет гео-локацию по запросу через SMS. [19]

Бэкдор для Thuraya 2520

Thuraya 2520 особенно интересен для слежки, так как это спутниковый и GSM-телефон. Через бэкдор в Windows CE он передаёт GPS и GSM геолокацию, логи звонков, адресную книгу и другую информацию, которую можно получить с телефона.

Общается через скрытые SMS, в том числе в режиме спутникового телефона. Для установки требуется прямой контакт с телефоном. Информация датирована 2007 годом, возможно, АНБ уже научилось ставить такие вещи удалённо. [20]

Бэкдор для Windows Mobile Embedded

Программный бэкдор. Позволяет получать всю информацию с телефона, связь поддерживается через зашифрованные и скрытые SMS или GPRS.

На 2007 год для установки этого бэкдора требовался прямой контакт с телефоном, способы удаленной установки разрабатывались. [21]

Модифицированные телефоны

Специальным образом модифицированные телефоны Eastcom 760c+, Samsung E600, Samsung X450, Samsung C140 (в том числе с опцией арабского языка). Изготовление около двух недель, стоимость — около $2’000.

Жертве продаётся уже модифицированный телефон под видом обычного или же телефон жертвы незаметно подменяется на заряженный.

Телефон позволяет получать всю проходящую через него информацию (входящие/исходящие звонки, геолокация по БС, TMSI/IMSI, вводимые PIN-коды, данные с микрофона и т. п.). Для своих агентов предусмотрен «Panic Button» — комбинация, которая тут же отсылает информацию о местоположении. [22]

Имитация вышек связи с помощью самолётов

Власти США шпионят за собственными гражданами со специальных самолётов, на которых устанавливается аппаратура, имитирующая вышки связи. Это позволяет снимать данные с мобильных телефонов. Данным видом слежки занимается служба судебных приставов США с 2007 года. Используются лёгкие самолёты типа Cessna, которые осуществляют вылеты по меньшей мере из пяти аэропортов в разных частях страны, что позволяет осуществлять слежку почти на всей территории США.

Мобильные телефоны запрограммированы на автоматическое подключение к вышке с наиболее сильным сигналом. Находящееся на самолёте устройство спецслужб выдает себя за такую вышку, вынуждая все мобильники в зоне действия регистрироваться и передавать идентификационные данные, а также информацию о местонахождении с точностью до 3-х метров. Имеющиеся на мобильных телефонах системы шифрования не защищают от этого.[23]

Применение арсенала АНБ

По данным Эдварда Сноудена, раскрывшего всему миру материалы об американской слежке, АНБ подслушивало каждый разговор и подсматривало каждую переписку президента Сирии Башара Асада, канцлера Германии Ангелы Меркель, президента Сомали, премьера Малайзии. Также в списке прослушиваемых находится президент Белоруссии Александр Лукашенко, около 5 лет велась прослушка экс-премьера Украины Юлии Тимошенко. Президент России Владимир Путин, однако, прослушке не подвергся, так как пользовался шифрованными каналами спецсвязи. [24]

Благодаря WikiLeaks стало известно, что и французские президенты — Жак Ширак, Николя Саркози и Франсуа Олланд — не избежали слежки АНБ. По информации портала bfmtv.com центр прослушки вероятно располагался в американском посольстве, недалеко от Елисейского дворца. [25][26]

В 2015 году WikiLeaks и газета Libération рассказали о коммерческом шпионаже АНБ в отношении властей Франции и французского бизнеса — американцы собирали информацию об отношениях между Парижем и международными финансовыми институтами, о политике в связи с рассматриваемыми на G8 и G20 вопросах, а также о крупных международных контрактах.[27]

С 2006 года, как минимум, по данным опубликованным WikiLeaks, велась слежка за правительством и компаниями Японии. [28]

А Саудовской Аравии агентство помогало шпионить за инакомыслящими, закрывая глаза на совершающиеся там нарушения прав человека. [29]

В конце 2015 года выяснилось, что спецслужбы США не прекратили следить за премьер-министром Израиля Биньямином Нетаньяху и президентом Турции Раджепом Эрдоганом даже после того, как президент США Барак Обама пообещал отказаться от такого способа сбора информации.[30]

Роль Google и Facebook

В 2014 году Джулиан Ассанж заявил о том, что основной задачей Google является сбор разведданных, который приносит компании 80 % прибыли — работа Google очень походит на ту, которую совершают американская и британская разведки. Ранее в 2012 году Ассанж заявлял, что Facebook — это информационный ресурс, о котором любая разведка в мире могла только мечтать. [31]

В 2016-м года из-за утечки писем Хиллари Клинтон стало известно, что Google использовался АНБ для того, чтобы выявлять людей, находящихся в оппозиции в Сирии, и координировать работу по их поддержке. [32]

См. также

- Ведущие антироссийскую деятельность организации

- Операции западных спецслужб против России

- Отношения России и США

Ссылки

- Андрей Споров. Компьютерные операции против простых сетевых администраторов, безопасников и инженеров из обычных сетевых/IT-компаний.

- Андрей Споров Новогодний подарок от NSA. Часть 1, Арсенал NSA.

- Андрей Споров. Новогодний подарок от NSA. Часть 2, охота на людей по всему миру.

- ХабраХабр. Wi-Fi ловушка от АНБ заражает компьютеры на расстоянии до 8 миль.

- ХабраХабр. Шпионские гаджеты от АНБ.

- Спецслужбы США взламывают смартфоны через Angry Birds и Google Maps.

- В Германии арестован сотрудник германской разведки, которого подозревают в шпионаже в пользу АНБ.

Примечания